Kommerzielle Quantenverschlüsselung geknackt

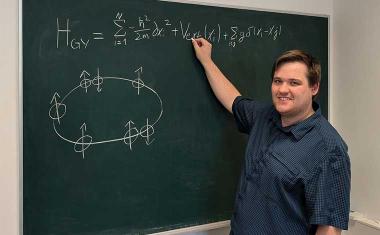

Lauschen ohne Spuren zu hinterlassen: die Blendung von Photodetektoren macht‘s möglich.

Lauschen ohne Spuren zu hinterlassen: die Blendung von Photodetektoren macht‘s möglich.

In der Theorie ist die Quantenverschlüsselung absolut sicher. Dank Heisenbergs Unschärfebeziehung und der Unmöglichkeit, einen nicht bekannten Quantenzustand zu klonen, hinterlässt jeder Lauschangriff unvermeidliche Spuren, auf die man dann mit Gegenmaßnahmen reagieren kann. Doch in der Praxis sind die Dinge komplizierter. Die Geräte, die man für die Quantenkryptographie einsetzt, haben ihre eigenen Schwachstellen – und die kann ein unbefugter Lauscher nutzen, um unbemerkt Informationen zu erhalten. Das zeigen jetzt Experimente mit kommerziell erhältlichen quantenkryptographischen Systemen.

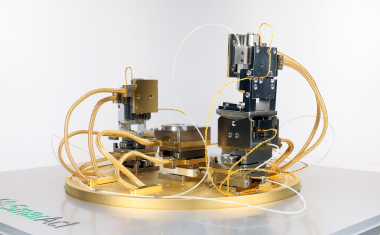

Abb.: Einblick ins Labor: Lars Lydersen untersucht gerade ein kommerzielles Quantenkryptographiesystem auf mögliche Sicherheitslücken. (Bild: NTNU)

Vadim Makarov von der Norwegischen Universität für Wissenschaft und Technologie in Trondheim und seine Kollegen versuchen schon seit einiger Zeit, die auf dem Markt erhältlichen Geräte zur Quantenverschlüsselung zu „hacken“. Jetzt haben sie bei zwei kommerziellen Systemen Erfolg gehabt. Die Forscher betonen, dass dies kein Zeichen für die Unsicherheit der praktischen Quantenkryptographie ist sondern vielmehr ein Beweis für ihre zunehmende Reife. Wie bei der Entwicklung von klassischen Verschlüsselungsverfahren, von Software und elektronischen Geräten führen auch hier ausgeklügelte „Angriffe“ und ihre Analyse zu einer Verbesserung des Produktes.

In der Theorie gibt es inzwischen mehrere Verfahren der Quantenverschlüsselung. Allen gemeinsam ist, dass ein Sender (Alice) einem Empfänger (Bob) eine zufällige Folge von Nullen und Einsen abhörsicher zukommen lässt, und dabei auf die Quantenphysik zurückgreift. Später können Alice und Bob geheime Nachrichte austauschen, die Bob mit dieser Bitfolge verschlüsselt und Alice wieder entschlüsselt. Damit ein unbefugter Lauscher (Eve) bei der Übertragung der Bitfolge nicht unbemerkt Informationen abzweigen kann, nutzen Alice und Bob einen nur für sie bestimmten Quantenkanal sowie einen öffentlich zugänglichen klassischen Kanal.

Alice schickt z. B. durch eine Glasfaser einzelne linear polarisierte Photonen, deren jeweiligen Polarisationszustand sie abhängig von den zu übertragenden Bits wählt. Außerdem schaltet sie zufällig zwischen zwei Polarisatoreinstellungen hin und her: „+“ (horizontal bzw. vertikal) oder „X“ (45° bzw. 135°). Hat das Bit den Wert „0“, so ist die Polarisationsrichtung des Photons je nach Zufall „–“ oder „/“. Ist der Wert des Bits „1“, so erhält das Photon die Polarisation „|“ oder „\“. Bob schickt die ankommenden Photonen einzeln durch einen Analysator, dessen Einstellung zufällig zwischen „+“ und „X“ wechselt, und misst ihre Polarisation. Sind alle Bits abgearbeitet, so teilt Alice Bob öffentlich die Polarisatoreinstellungen mit, die sie für die Photonen benutzt hat. Für die Photonen, bei denen Alice und Bob zufällig dieselbe Einstellung benutzt haben, kennen sie und niemand sonst die Polarisation und damit auch den Bitwert.

Da ein Lauschangriff die Polarisation der bei Bob ankommenden Photonen verändert, können Alice und Bob ihn bemerken, wenn sie für einen Teil der Photonen ihre Polarisatoreinstellungen und Messergebnisse vergleichen. Doch dies setzt voraus, dass Bob tatsächlich für jedes ankommende Photon die Polarisation bestimmt hat. Dazu schickt er das Photon, je nach seiner Polarisation auf einen bestimmten Photodetektor, dessen Klicken die Ankunft des Photons anzeigt. Die dafür benutzten Lawinenphotodioden haben jedoch ihre Schwächen, die Eve ausnutzen kann.

Fallen Photonen auf eine Lawinenphotodiode, so erzeugen sie Elektron-Loch-Paare, die zu einem Stromfluss führen, der normalerweise proportional zur Lichtintensität ist. Um ein einzelnes Photon nachweisen zu können, legt man vorübergehend eine hinreichend große Spannung an die Diode, die die erzeugten freien Ladungen beschleunigt, sodass sie durch Stöße eine Lawine von weiteren Ladungen auslösen. So kann ein einzelnes Photon einen merklichen Strom in der Diode verursachen. Doch dieser Strom muss wieder verschwinden, bevor die Diode das nächste Photon registrieren kann. Dazu senkt man die Spannung vorübergehend soweit ab, dass die Lawine abklingt. In dieser Zeit ist die Photodiode blind für einzelne Photonen. Sie registriert aber weiterhin, wenn ein hinreichend intensiver Lichtpuls einfällt. Aus dem quantenmechanischen Einzelphotonendetektor ist vorübergehend ein klassischer Lichtdetektor geworden.

Das von Vadim Makarov und seinen Kollegen entwickelte Lauschverfahren beruht darauf, dass sich Eve an Bobs Stelle setzt und die für ihn bestimmten Photonen abfängt und deren Polarisation misst. Um Bob zu täuschen, blendet sie seine beiden Photodioden mit einem kontinuierlichen Laserstrahl, dessen Intensität so bemessen ist, dass sich die Dioden wie klassische Detektoren verhält, die aber noch nicht auslösen. Erst wenn Eve dem kontinuierlichen Laserstrahl einen Lichtpuls überlagert, registriert Bob ein Signal, von dem er annimmt, dass es von einem einzelnen Photon herrührt.

Je nach dem Ergebnis, das Eve bei der Polarisationsmessung für ein bestimmtes Photon erhalten hat, kann sie Bob mit Hilfe eines geeignet polarisierten Lichtpulses in immerhin 50 % aller Fälle vorgaukeln, er hätte ein ebenso polarisiertes Photon registriert. In den übrigen Fällen registriert Bob nichts und nimmt deshalb an, dass sein Detektor das Photon „übersehen“ hat. Bob einigt sich dann mit Alice auf eine um 50 % ausgedünnte Bitfolge, die Eve völlig bekannt ist, ohne dass ihr Lauschangriff Spuren hinterlassen hätte.

Die Forscher haben zwei kommerziell erhältliche Quantenverschlüsselungssysteme auf diese Weise erfolgreich belauscht. Vor der Veröffentlichung ihres Berichtes haben sie die entsprechenden Unternehmen informiert und mit einem von ihnen Gegenmaßnahmen entwickelt. So kann man z. B. durch Messung der bei Bob ankommenden Lichtintensität feststellen, ob der Versuch unternommen wird, seine Photonendetektoren zu blenden und damit ihr Verhalten fernzusteuern. Durch eine geeignete Einstellung der Photodioden könnte man erreichen, dass nach ihrer Blendung für Eve kein Spielraum mehr bleibt, mit einem zusätzlichen Lichtpuls für eine bestimmte Polarisation ein Detektorsignal auszulösen. Bei der Quantenkryptographie ist also der Wettkampf zwischen Alice und Eve in vollem Gange.

RAINER SCHARF

Weitere Infos

Weitere Literatur:

- L. Lydersen and J. Skaar: Security of quantum key distribution with bit and basis dependent detector flaws. Quant. Inf. Comp. 10, 0060 (2010)

www.iet.ntnu.no/groups/optics/qcr/publications/QuantInfComp-10-0060.pdf (frei!) - V. Makarov: Controlling passively quenched single photon detectors by bright light. New J. Phys. 11, 065003 (2009)

dx.doi.org/10.1088/1367-2630/11/6/065003 (frei!) - Zeeya Merali: Hackers blind quantum cryptographers. Nature News 29.8.2010

www.nature.com/news/2010/100829/full/news.2010.436.html - Feihu Xu, Bing Qi, Hoi-Kwong Lo: Experimental demonstration of phase-remapping attack in a practical quantum key distribution system. (Preprint 13.5.2010)

arxiv.org/abs/1005.2376v1 - S. Cova et al.: Evolution and prospects for single-photon avalanche diodes and quenching circuits. J. Mod. Opt. 51, 1267 (2004)

risorse.dei.polimi.it/spad/2004/JMO2004.pdf (frei!) - V. Scarani et al.: The security of practical quantum key distribution. Rev. Mod. Phys. 81, 1301 (2009)

dx.doi.org/10.1103/RevModPhys.81.1301

citeseerx.ist.psu.edu/viewdoc/download (frei!)

AL