Gehackte Quantenkryptographie

Zusätzliche Lichtquelle unterläuft Test für nicht abgehörte Datenübertragung.

Miteinander verschränkte Photonen sind die Grundlage für eine abhörsichere digitale Datenübertragung. Wenn ein Angreifer eine quantenverschlüsselte Kommunikation abhören möchte, zerstört er schon beim Versuch die datentragenden Quantenzustände. Bei dieser Methode der Quantenkryptographie hat nun ein Forscherteam der Unis Linköping und Stockholm eine Sicherheitslücke entdeckt.

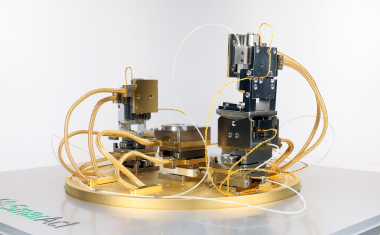

Abb.: Experimenteller Aufbau, mit dem eine quantenkryptographische Datenübertragung abgehört werden konnte. (Bild: U. Linköping)

„Damit ist es möglich, den Datentransport auszuspähen ohne entdeckt zu werden“, sagt Jan-Åke Larsson von der Universität Linköping. Als Schwachpunkt der verschlüsselten Datenübertragung machten die Forscher – vorerst in einem Gedankenmodell – die Erzeugung und den Nachweis eines miteinander verschränkten Photonenpaars aus. Diese beiden Lichtteilchen werden bei bisher realisierten Experimenten zeitgleich erzeugt und in verschiedene Richtungen zum Sender (Alice) und Empfänger (Bob) geschickt.

Als Test für eine sichere, nicht abgehörte Übertragung der Photonen wird die Verletzung der Bellschen Ungleichung herangezogen. Dabei stehen Ort und Impuls eines Photons nicht vor einer Messung fest, Ort und Impuls des zweiten, verschränkten Photons hängen trotz der räumlichen Entfernung von dieser Messung ab. Das bedeutet, dass erst die Messung von Impuls und Ort eines Photons über die Energie-Zeit-Verschränkung instantan diese Werte beim zweiten, verschränkten Photon festlegt. Die Ergebnisse von diesem Test, der bei einem Nachweis mit Photomultipliern und Interferometern erfolgt, konnte das Team um Larsson für ein Abhören der quantenkryptographischen Verbindung korrumpieren, da sich niemals alle Photonenpaare komplett nachweisen lassen.

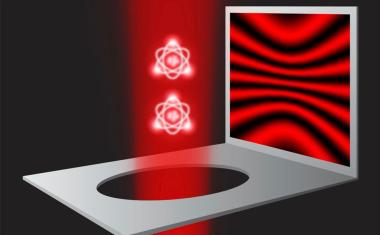

Abb.: Schematischer Aufbau der quantenkryptographischen Übertragung über miteinander verschränkte Photonen zwischen Sender (Alice) und Empfänger (Bob). (Bild: Jogenfors et al. / AAAS)

In der Praxis wird die erfolgreiche Messung und damit die Bestätigung der Verletzung der Bellschen Ungleichung als Zeichen für eine sichere, ungestörte Übertragung eines Codes angesehen. Im Falle eines Abhörens wäre lediglich ein Rauschen nachweisbar. Diese Messung ließ sich nun mit einer konventionellen Lichtquelle, die den paarerzeugenden Laserpuls ersetzte, sowohl bei Sender als auch Empfänger vorgaukeln. Alice und Bob mussten also davon ausgehen, dass niemand ihre Verbindung abgehört hatte. Der Hacker (Eve) konnte folglich den übertragenden Verschlüsselungscode abhören.

Einen großen Rückschlag für die Quantenkryptographie bedeutet diese Sicherheitslücke allerdings nicht. Denn für das Belauschen der Verbindung müsste der Hacker Zugriff auf die Laserquelle als Quelle für die verschränkten Photonen haben. Für die weitere Optimierung von quantenkryptographischen Übertragungskanälen könnten nun weitere Indizien zusätzlich zur Verletzung der Bellschen Ungleichung herangezogen werden. Prinzipiell hält Larsson die Verschränkung von Polarisationszuständen statt einer Energie-Zeit-Verschränkung für weniger anfällig. Dann wäre auch weiterhin eine absolut sichere Übertragung von Datenschlüsseln möglich.

Jan Oliver Löfken

Weitere Infos

Weitere Beiträge

RK