Vertrauen ist gut, Quantenkommunikation ist besser

Quantenmechanik und Spezielle Relativitätstheorie sorgen für sichere Kryptographie durch Bit-Commitment.

Wenn Alice und Bob per Telefon „Kopf oder Zahl“ spielen, wird ihr gegenseitiges Vertrauen auf eine harte Probe gestellt. Einen Ausweg aus ihrem Dilemma eröffnet das Bit-Commitment. Dabei legt sich Bob auf 0 oder 1 fest, ohne dass dieses Bit von Alice gesehen oder von Bob nachträglich verändert werden kann. Erst nachdem Alice ihr Bit genannt hat, erhält sie Kenntnis von Bobs Bit und kann nun feststellen, ob er richtig geraten hat oder nicht. Zwei Forschergruppen haben jetzt ein Protokoll für ein sicheres Bit-Commitment durch Quantenkommunikation verwirklicht.

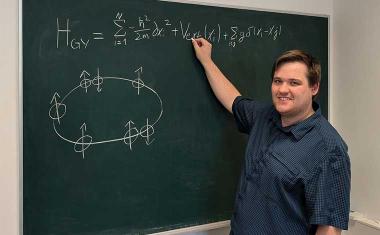

Abb.: Für das sichere Bit-Commitment erzeugt Alice einen Strom unterschiedlich polarisierter Photonen, deren Polarisationen von Bob gemessen werden. Die Messdaten schickt Bob als Bitstrings durch das Internet nach Singapur und Genf, von wo sie zu Alice gelangen. (Bild: T. Lunghi et al., APS)

Bei ihren Experimenten verwendeten sowohl die Forscher um Hugo Zbinden von der Universität Genf als auch Jian-Wei Pan und seine Kollegen von der Universität Hefei ein Protokoll, das Adrian Kent von der University of Cambridge entwickelt hatte. Wenn man für das Bit-Commitment nur die Möglichkeiten entweder der klassischen Physik oder der Quantenphysik nutzt, bleiben Schlupflöcher für Betrugsversuche offen. So kann etwa Alice Bobs Bit ausspähen bzw. Bob sein Bit nachträglich verändern. Doch durch das Zusammenspiel von spezieller Relativitätstheorie und Quantenmechanik lassen sich diese Betrugsversuche vereiteln, wie Kent gezeigt hatte.

In Kents ursprünglichem Protokoll sendet Alice an Bob einen stetigen Strom von Photonen, deren jeweilige Polarisationsrichtung für Bob unbekannt ist und in zufälliger Weise zwischen horizontal (h), vertikal (v) und den beiden Diagonalrichtungen (+,–) wechselt. Bob untersucht die eintreffenden Photonen mit einem Polarisationsanalysator, dessen Einstellung er je nach dem zu hinterlegenden Bit wählt und festhält. Ist das Bit 0, so wird untersucht, ob ein Photon horizontal oder vertikal polarisiert ist; ist das Bit 1, so wird die Polarisation längs der beiden Diagonalrichtungen gemessen.

In beiden Fällen erhält Bob einen Bitstring für die gemessenen Polarisationen der nacheinander eintreffenden Photonen. Sobald Alice Kenntnis von diesem Bitstring erlangt hat, kann sie die von Bob gewählte Analysatoreinstellung ermitteln und damit Bobs Bit erfahren. Indem Alice den Bitstring erst bekommt, nachdem sie Bob ihr Bit mitgeteilt hat, wird es ihr unmöglich gemacht, Bob zu betrügen.

Bobs Betrugsversuche werden dadurch vereitelt, dass er seinen Bitstring durch optische oder elektronische Signale zu zwei Empfängern B1 und B2 schickt, deren gegenseitiger Abstand L möglichst groß ist. Erfährt Bob Alices Bit zum Zeitpunkt t0, so kann er wegen der endlichen Signalgeschwindigkeit c die bei B1 und B2 vorliegenden Bitstrings während des Commitment-Zeitintervalls (t0, t0+L/2c) nicht mehr verändern. Indem B1 und B2 in diesem Zeitintervall die beiden Bitstrings an zwei mit Alice verbunden Empfänger A1 und A2 übergeben, kann Alice überprüfen, ob die beiden Strings übereinstimmen und nicht nachträglich manipuliert wurden.

Ein noch perfiderer Betrugsversuch Bobs scheitert an den Gesetzen der Quantenphysik. Gäbe es nicht das quantenmechanische Klonverbot, so könnte Bob die einzelnen von Alice kommenden Photonen kopieren und anschließend zwei identische Photonenströme zu B1 und B2 schicken. Nachdem Alice ihr Bit bekanntgegeben hat, würden dann B1 und B2 mit der diesem Bit entsprechenden Analysatoreinstellung Messungen durchführen. Anhand der konsistenten Messergebnisse würde Bob versuchen, Alice davon zu überzeugen, dass er dasselbe Bit gewählt hatte wie sie. Dieses Schlupfloch wird jedoch durch das Klonverbot verschlossen.

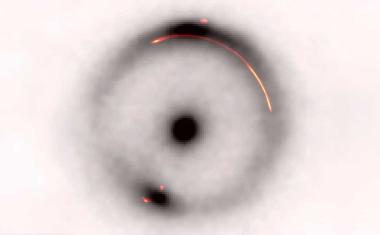

Jian-Wei Pan und seine Kollegen haben Kents ursprüngliches Protokoll realisiert, wobei sich Alice und Bob im selben Labor befanden, während das Labor von A1 und B1 in 9,3 km Entfernung und das Labor von A2 und B2 12,3 km von Alice und Bob entfernt waren. Damit die optische Übertragung der Bitstrings mit c erfolgte, nutzten die Forscher keine Glasfasern sondern schickten die Photonen direkt durch die Atmosphäre. Dadurch waren allerdings die überbrückbaren Entfernungen auf einige 10 km beschränkt. Das Zeitintervall für ein Commitment betrug 30 µs. Dabei wurden jeweils etwa 100 Photonen verwendet, woraus die Forscher eine Betrugswahrscheinlichkeit von unter 5 % berechnen.

Hugo Zbinden und seine Kollegen haben in Zusammenarbeit mit Adrain Kent ein modifiziertes Commitment-Protokoll entwickelt und realisiert. Dabei führt Bob die Polarisationsmessungen in einer zufällig gewählten Analysatoreinstellung durch, die zunächst nichts mit dem Bit zu tun hat, auf das er sich festlegt. Erst nachträglich entscheidet er sich, welchem Bitwert die Analysatoreinstellung entsprechen soll und teilt dies Alice mit. Dieses Delayed-Choice-Commitment war auf das Experiment abgestimmt, bei dem die Bitstrings durch das Internet übertragen wurden.

Alice, Bob, A1 und B1 befanden sich in Genf, wobei die quantenmechanischen Messungen an den Photonen mit Hilfe eines kommerziellen Systems zur Quantenschlüsselverteilung durchgeführt wurden. A2 und B2 waren hingegen in Singapur, etwa 9354 km von Genf in gerader Linie entfernt, sodass die Zeit für ein sicheres Commitment in diesem Fall wesentlich länger war und 15,6 ms betrug. Für die Betrugswahrscheinlichkeit berechneten die Forscher 1:18 Millionen. Das sichere Bit-Commitment ist ein wichtiger Baustein für die Kryptographie. Darüber hinaus könnte man es auch für den Hochfrequenzhandel an der Börse nutzen.

Rainer Scharf

Weitere Infos

Weitere Beiträge

PH